کشف باگ امنیتی در نرم افزار Fortinet

کمتر از یک ماه پس از آنکه مسئولین Juniper یک Backdoor غیرمجاز در سری فایروال های Netscreen این شرکت را افشا کردند، محققان کد بسیار مشکوکی را در نرم افزارهای قدیمی تر رقیب Juniper، یعنی شرکت Fortinet آشکار کردند.

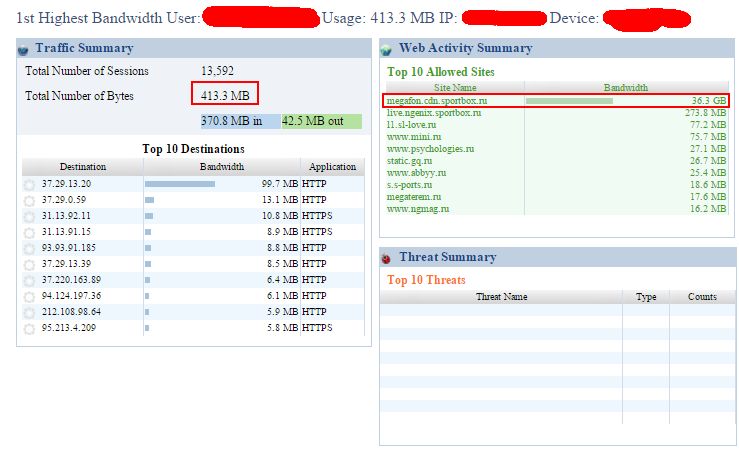

این کد مشکوک شامل یک روتین احزار هویت چالش-و-پاسخ[1] برای ورود به سرورها با پروتکل SSH می باشد. محققان پس از بازبینی کئ اکسپلوییت منتشر شده در فضای مجازی (مربوط به فایروال های FortiGate) توانستند رمز عبور هارد-کد شده “FGTAbc11*xy+Qqz27” را بیرون بکشند. سه روز بعد یک محقق تصویر زیر را منتشر کرد که مدعی استفاده یک شخص از اکسپلوییت فوق به منظور دسترسی از راه دور به یک سرور که نرم افزار FortiOS شرکت Fortinet را اجرا میکند است:

تصویر 1 : این کد اکسپلوییت دسترسی غیرمجاز SSH به دستگاه های اجرا کننده نسخه های قدیمی FortiOS را فراهم میکند.

تصویر 2 : این تصویر مدعی نمایش اکسپلوییت در عمل میباشد.

رالف-فیلیپ وینمن[2] یک محقق امنیتی که به پرده برداری از کار درونی در-مخفی جونیپر کمک کرد، روز سه شنبه به توئیتر رفته و مکررا احراز هویت SSH خاص را با عنوان در-مخفی نام برد. وی در یک پست ویژه تایید کرد که توانسته چنانکه گزارش شده از این در-مخفی در نسخه های قدیمی FortiOS شرکت فورتینت استفاده نماید.

در بیانیه ای مقامات شرکت فورتینت توصیف در-مخفی را رد کردند. آن ها نوشته اند:

این مورد حل شده و به عنوان بخشی از تعهد فورتینت برای تضمین کیفیت و یکپارچگی کدهای خود، در جولای 2014 یک افزونه در دسترس قرار داده شده است. این مورد یک آسیب پذیری یک در-مخفی نبود بلکه نسبتا یک مورد احراز هویت مدیریتی بود. این مورد توسط تیم امنیت محصولات ما به عنوان بخشی از فعالیت های آزمون و بازبینی مداوم ایشان شناسایی شد. پس از تحلیل و بازرسی دقیق، ما توانستیم تایید کنیم که این مورد نتیجه هیچ عملیات مخرب توسط هیچ طرفی، چه داخلی چه خارجی نمی باشد. همه نسخه های FortiOS از 5.0.8 و پس از آن و همچنین FortiOS 4.3.17 و پس از آن از این مورد متحمل ضربه نمی شوند.

بر اساس کد اکسپلوییت، این احراز هویت پنهان بر نسخه های 4.3 به بالا تا 5.0.7 کار می کند. در صورت صحیح بودن، بر اساس این سابقه انتشار، روش دسترسی پنهانی در نسخه های FortiOS جاری در چارچوب زمانی 2013 و 2014 و احتمالا پیش از آن فعال بوده است. سرانجام، این نقطه ضعف مرتفع شده اما تا کنون، پژوهشگران نتوانسته اند توصیه نامه امنیتی را بیایند که روش احراز هویت یا رمز عبور هارد-کد شده را بیان نموده باشد. درحالیکه یک پژوهشگر عنوان نموده که این اکسپلوییت در نسخه 5.2.3 فعال نیست، اما این نسخه همچنان مشکوک به نظر می رسد چراکه شامل همان استرینگ هارد-کد شده می باشد.

یک پژوهشگر که نخواست نامش فاش شود گفت ” خب بسیاری از بخش های این مکانیزم احراز هویت همچنان در firmware بعدی وجود دارد”. تازه ترین نسخه FortiOS، نسخه 5.4.0 در ماه جاری منتشر شد.

در این نقطه، خیلی زود است که با قاطعیت از روش مشکوک به عنوان یک در-مخفی یاد نمود که با هدف تامین دسترسی غیرمجاز ایجاد شده است. همچنان تردیدهایی وجود دارد که کد مذکور دقیقا چنان تاثیری داشته باشد. با توجه به افشای این که کد استراق سمع غیرمجاز برای حدود سه سال در نرم افزار شرکت Juniper قرار داشته، امکان پذیر است که روش اخیرا مرتفع-شده نیز غیرمجاز باشد. مقامات فورتینت بایست برای رفع تردیدها هرچه سریعتر گزارشی جامع و شفاف ارائه دهند.

[1] Challenge and response authentication routine

[2] Ralf-Philipp Weinmann