هر آنچه درباره ارزیابی آسیب پذیری و تست نفوذ باید بدانید

نفوذگران در فضای سایبری به دنبال دسترسی به اطلاعات شخصی افراد، اطلاعات حساس سازمانی، کلاه برداری های مالی و غیره هستند تا بتواند به مقاصد شخصی یا سازمانی خود دست پیدا کنند. بخش عمدهای از فعالیت ها و تعاملات اقتصادی و مبادلات تجاری، فرهنگی، اجتماعی و ارتباطات، در کلیه سطوح اعم از افراد، مؤسسات غیر دولتی و نهادهای دولتی و حاکمیتی، در فضای سایبر انجام می گیرد و با گسترش روز افزون استفاده از فضای سایبری، امنیت در این فضا به یکی از دغدغه های اصلی سازمان ها و افراد مبدل شده است. بنابراین یافتن راه های نفوذ به سیستم های سازمانی پیش از آنکه نفوذگران به آنها دسترسی یابند، یکی از مهم ترین دغدغه های هر سازمانی به شمار می رود.

ارزیابی آسیب پذیری ها و آزمون نفوذ توسط تیم پاوان، روشی است که بر اساس متدولوژی های معتبر این حوزه، آسیب پذیری ها و راه های نفوذ به سیستم ها را پیش از آنکه نفوذگران به آن دسترسی پیدا کنند، شناسایی می کند. بنابراین، آزمونگران در طی فرآیند ارزیابی امنیتی و آزمون نفوذ، انواع حملات شبیه سازی شده ی مجوزدار را بر روی سیستم های مورد بررسی با هدف شناسایی ضعف های امنیتی و راه های نفوذ به آنها، انجام خواهند داد تا در نهایت به کمک کشف این آسیب پذیری ها و رفع آنها توسط تیم های توسعه، از دسترسی به داده ها و اطلاعات محرمانه این سیستم ها توسط نفوذگران، جلوگیری شود.

پروژه ارزیابی امنیتی و تست نفوذ سامانه هدف، توسط کارفرما تعریف شده است تا با شناسایی ضعف های امنیتی و راه های نفوذ به این سامانه، و نیز امن سازی موارد شناسایی شده، مانع از بهره برداری نفوذگران از داده ها و عملیات تعریف شده در سامانه گردد.

اطلاعات تکمیلی مربوط به شناخت این سامانه، توسط کارفرما ارایه می شود.

1-خدمات مورد نیاز پروژه

متخصصان ارزیابی امنیتی و تست نفوذ باید با استفاده از متدولوژی ها و استانداردهای بین المللی در حوزه ی برنامه های کاربردی تحت وب و ترکیب با تجربه عملی خود در ارزیابی امنیت و آزمون نفوذ برنامه های کاربردی وب حوزه های مختلف بانکی، مالی، صنعتی، سرگرمی و غیره، اقدام به ارزیابی امنیت و آزمون نفوذ این سامانه نمایند.

دسته کلاسهای مورد تست برای برنامه های کاربردی تحت وب به صورت زیر طراحی شود :

- جمعآوری اطلاعات

- آزمون پیکربندی و مدیریت استقرار

- آزمون مدیریت هویت

- آزمون تصدیق اصالت

- آزمون مجازشماری

- آزمون مدیریت نشست

- آزمون اعتبارسنجی ورودی ها

- آزمون مدیریت خطاها

- آزمون رمزنگاری

- آزمون منطق کسب و کار

- آزمون سمت کاربر

به منظور محاسبه ریسک هر آسیب پذیری بر روی کسب و کار سازمان و نیز محاسب هی احتمال سوء استفاده از آن، متخصصان ارزیابی امنیتی و آزمون نفوذ نسز باید بر مبنای متدولوژی رتبه بندی ریسک OWASP، دو فاکتور Impact و Likelihood را برای هر آسیب پذیری مشخص، و در نهایت ریسک آسیب پذیری را محاسبه کنند. در جدول 1، فرمول این محاسبه، آورده شده است.

جدول 1: فرمول محاسبهی رتبهبندی خطر

|

رتبهبندی خطر (تأثیر × احتمال) |

|||

| تأثیر | احتمال | ||

| تأثیر تکنیکی | تأثیر تجاری | فاکتورهای آسیبپذیری | فاکتورهای عامل تهدید |

| از دست دادن محرمانگی

از دست دادن صحت عدم دسترسپذیری از دست دادن مسئولیتپذیری |

خسارت مالی

خسارت به اعتبار عدم انطباق تجاوز از حریم خصوصی |

راحتی استفاده

راحتی بهرهکشی آگاهی تشخیص نفوذ |

سطح مهارت

انگیزه فرصت اندازه |

در روش پیشنهادی، از رتبهبندیهای زیر برای نشان دادن خطر یک آسیبپذیری، استفاده شود:

- High: این وضعیت نشان دهندهی خطر بسیار جدی است، به طوری که حمله کننده با سوءاستفاده مناسب میتواند به سامانه و یا کاربران آن نفوذ کند.

- Meduim: در این وضعیت، حمله کننده با استفاده از آسیب پذیری کشف شده، کمی پشتکار و کمی شانس، میتواند سامانه را مورد نفوذ قرار دهد.

- Low: این وضیعت خطری جدی برای سامانه به حساب نمیآید، اما بهتر است در جهت رفع آن اقداماتی صورت گیرد.

- Informational: این وضعیت نشان دهندهی به دست آوردن اطلاعاتی از سوی نفوذگر است که ممکن است به صورت مستقیم منجر به تهدید سامانه شود. گرچه ممکن است این اطلاعات در حملات بعدی مورد استفاده قرار گیرند.

همچنین شدت یک آسیبپذیری بر مبنای سیستم نمره دهی CVSS v3.0 نیز، محاسبه شود. که راهنمای آن در جدول 2 آورده شده است.

جدول 2: راهنمای نمره دهی CVSS 3.0

| Score Range | Severity |

| 9.0 – 10 | Critical |

| 7.0 – 8.9 | High |

| 4.0 – 6.9 | Medium |

| 0.1 – 3.9 | Low |

در نهایت، به ازای هر آسیبپذیری یافت شده، فیلدهای زیر تکمیل و در گزارش نهایی، ارائه شود :

- مورد آزمون: عنوان مورد آزمون در این فیلد، آورده می شود.

- توصیف: در قسمت توصیف، شرح مربوط به آزمون یا آسیب پذیری مربوطه مشخص می شود.

- آزمون های پوشش داده شده ی مرتبط در متدولوژی OWASP: در این قسمت شماره آزمون های OWASP که بررسی های مربوط به آن در این مورد تست انجام می شود، مشخص شده است.

- امتیاز پایه شدت آسیب پذیری در CVSS: توضیحات مربوط به آن، پیشتر در این سند ارائه شده است.

- رتبه بندی خطر: توضیحات مربوط به آن، پیشتر در این سند ارائه شده است.

- لینک آسیبپذیری: در این فیلد آدرس صفحه ای که آسیب پذیری در آن وجود دارد، قرار داده می شود.

- شواهد وجود آسیب پذیری: در این فیلد، مستندات مربوط به اثبات وضعیت مورد آزمون، آورده میشود.

- تهدید: در این فیلد، شرح مختصری از تهدیدی که این آسیبپذیری متوجه سامانه مورد بررسی میسازد، بیان می شود.

- نسخه های تحت تأثیر: در این فیلد شماره نسخه های مربوط به سامانه که دارای آسیب پذیری است، قرار داده می شود.

- مراجع و کد گزارش آسیب پذیری های مربوطه: در این فیلد در صورتی که آسیب پذیری یافت شده مرتبط با مؤلفه ها و تکنولوژی های بین المللی باشد و قبلاً توسط مراجع معتبر اعلام شده باشد، نام مرجع و شماره آسیب پذیری قرار داده می شود.

- ریشه وجود آسیب پذیری: در این فیلد، دلیل ریشه ای وجود آسیب پذیری، بیان می شود.

- راهکارهای امنسازی: در این قسمت، راهکارهای سطح بالایی به منظور رسیدن به وضعیت مطلوب آورده میشود.

با توجه به فیلدهای عنوان شده، جدول 3، نمونه های فرم گزارش خروجی، نیز به همراه پیشنهاد ارائه گردد.

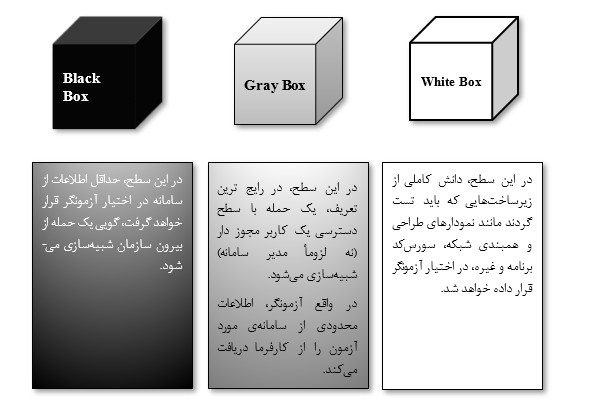

به طور کل، مراحل انجام ارزیابی امنیت و آزمون نفوذ، در سطوح نشان داده شده در شکل 1 به تفکیک ارائه شود

شکل 1: سطوح ارزیابی امنیتی و آزمون نفوذ

بر اساس درخواست ، «ارزیابی امنیتی و آزمون نفوذ سامانه هدف» به صورت جعبه خاکستری در این پروژه و در صورت لزوم به صورت جعبه سفید در مراحل درخواستی بعدی، انجام خواهد پذیرفت.

برای سفارش خدمات تست نفوذ پاوان اینجا کلیک کنید.