آسیب پذیری MS12-020

آسیب پذیری MS12-020

در ارزیابی امنیتی شبکه های داخلی یک سازمان در بعضی موارد آسیب پذیری MS12-020 وجود دارد، اگرچه این آسیب پذیری قدیمی است و در سال 2012 شناخته شد و ماکروسافت وصله های امنیتی مورد نیاز را ارائه داده است، با این وجود هنگام تست نفوذ سرور های داخلی بعضی شبکه ها به دلیل استفاده از نسخه قدیمی ویندوز دارای این آسیب پذیری می باشند. این آسیب پذیری مربوط به پروتکل 1RDP ویندوز می باشد که منجر به اجرای کد از راه دور2 بدون نیاز به احراز هویت می شود از این رو از نظر امنیتی بسیار مهم می باشد و احتمال به مخاطره افتادن امنیت کل شبکه بسیار بالا می باشد.

روش حمله

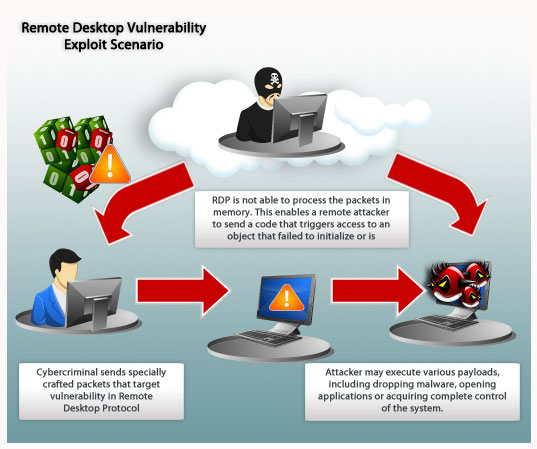

این آسیب پذیری که شروع آن به دلیل نحوه دست یابی پروتکل RDP به یک اشیاء در حافظه ای که به صورت نادرست شروع یا پاک شده است، مهاجم میتواند با ساختن بسته های RDP مخصوصی از این آسیب پذیری بهره کشی کند و کد دلخواه خود را از راه دور بر روی سرور هدف اجرا کند.

همانطور که در تصویر شرح چگونگی بهره برداری از این آسیب پذیری بیان شده است، پروتکل RDP نمیتواند بعضی از بسته های موجود در حافظه را پردازش کند از این رو مهاجم میتواند با فرستادن کد به شی های مقدار دهی شده دست یابد، از این رو همانطور که اشاره شد مهاجم با ساختن بسته های RDP مخصوص و فرستادن آن به پروتکل در حال اجرا بر روی سرور کد دلخواه خود را بدون نیاز به احراز هویت ار راه دور اجرا کند.

این آسیب پذیری میتواند به مهاجم اجازه اجرای نرم افزار های موجود در سرور بدهد یا مهاجم بد افزار یا ویروس ای در داخل سرور هدف قرار دهد که به بقیه سیستم های داخل شبکه سرایت کند و امنیت کلی شبکه را به خطر بیاندازد.

_________________

1-Remote Desktop Protocol

2-Remote Code Execution