نقص شدید در پروتکل WPA2 ترافیک wifi را برای سوءاستفاده باز می کند

در روز یکشنبه جو نا امنی هنگامی که مجمع های امنیتی خودشان را برای افشا کردن آسیب پذیری جدید پروتکل WPA2 که باعث می شود فرد مهاجم بتواند ترافیکی را که بین نقاط دسترسی و کاربران قرار دارد را شنود کند، آماده می کردند، آنها را فرا گرفت. آسیب پذیری که نشان می دهد همه مودم های وای فای هک خواهند شد.

POC این نفوذپذیری KRACK نامیده می شود که مختصر شده “Key Reinstallation Attacks” می باشد. تحقیقات مربوط به این نفوذ پذیری برای هفته ها قبل از افشای برنامه ریزی شده آن که برای 8 صبح روز دوشنبه به وقت سواحل شرقی مقرر شده بود، به صورت محرمانه و بسیار حفاظت شده انجام شد. یکی از مشاوره CERT ایالت متحده که اخیرا برای حدود 100 سازمان منتشر شد این تحقیقات را اینگونه توصیف کرد:

US-CERT از چندین آسیب پذیری مدیریت کلید در 4-way handshakeپروتکل امنیت Wi-Fi Protected Access II (WPA2) آگاه است. تأثیر استفاده از این آسیب پذیری ها شامل رمزگشایی، بازپخش بسته، اخراج اتصال TCP، تزریق محتوای HTTP و دیگر موارد است. توجه داشته باشید که به عنوان مسائل مربوط به سطح پروتکل ، بیشتر یا همه پیاده سازی های صحیح استاندارد تحت تاثیر قرار خواهند گرفت. CERT / CC و محقق گزارش KU Leuven، در 16 اکتبر 2017 این آسیب پذیری ها را افشا می کنند.

به گفته یک محقق که در مورد آسیب پذیری توضیح داده است، با بهره گیری از روشی چهارگانه که برای ایجاد یک کلید برای رمز گذاری ترافیک استفاده می شود، کار می کند. در مرحله سوم، کلید می تواند چندین بار نفوذ کند. هنگامی که به روشهای خاصی نفوذ میکند، یک رمزنگاری nonce می تواند به گونه ای استفاده شود که کاملا رمزگشایی را تضعیف کند.

یک صفحه Github متعلق به یکی از محققان و یک وب سایت placeholder جداگانه برای آسیب پذیری، برچسبهای زیر را استفاده کرد:

WPA2 , KRACK , key reinstallation

security protocols , network security, attacks , nonce reuse

handshake, packet number , initialization vector

یکی از مهم ترین اخبار امنیت اطلاعات در سال 2017 که اخیرا منتشر شده است.

محققان در مورد آسیب پذیری ها توضیح دادند که آنها عبارتند از: CVE-2017-13077، CVE-2017-13078، CVE-2017-13079، CVE-2017-13080، CVE-2017-13081، CVE-2017-13082، CVE-2017 -13084، CVE-2017-13086، CVE-2017-13087، CVE-2017-13088. یک محقق به Ars گفته است که آروبا و Ubiquiti، که نقاط دسترسی بی سیم را به شرکت های بزرگ و سازمان های دولتی فروش می رسانند، در حال حاضر از به روز رسانی هایی برای patch یا کاهش آسیب پذیری ها استفاده می کنند.

آسیب پذیری ها به صورت رسمی در یک بحث با عنوان Key Reinstallation Attacks معرفی شده اند: استفاده مجدد از Nonca در WPA2 برنامه ریزی شده تا در1 نوامبر در کنفرانس ACM در مورد کامپیوتر و امنیت ارتباطات در دالاس برگزار خواهد شد.اعتقاد بر این است که افشای روز دوشنبه از طریق سایت krackattacks.com انجام خواهد شد.محققان این سخنرانی، ماتی وانوئوف و فرانک پیسنس از KU لووین هستند.محققان این تحقیقات مرتبط را در ماه اوت در کنفرانس امنیتی سیاه چاله در لاس وگاس ارائه کردند.

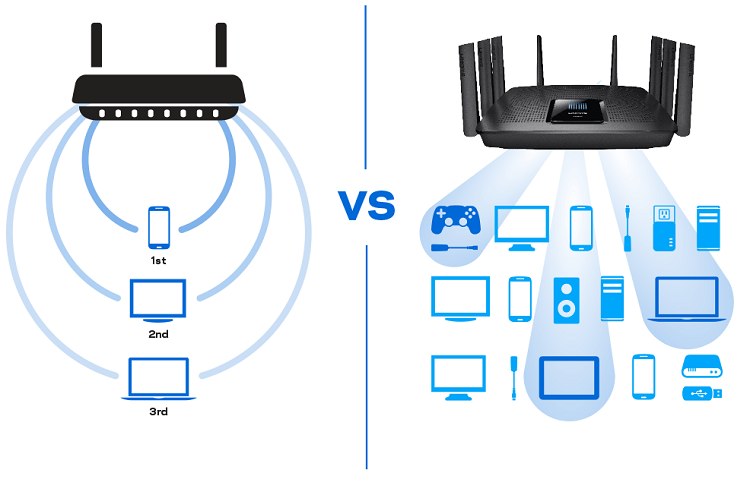

اکثریت قریب به اتفاق نقاط دسترسی موجود به احتمال زیاد به سرعت patch نمیشوند و ممکن است برخی از آنها در کل patch نشوند.اگر گزارش های اولیه دقیق باشند که سوءاستفاده های عبور از رمزگذاری ساده و قابل اعتماد در پروتکل WPA2 هستند، احتمالا حمله کنندگان می توانند در ترافیک Wi-Fi نزدیک در هنگام عبور از میان رایانه ها و نقاط دسترسی، بتوانند از آن استفاده کنند.این ممکن است به این معنا باشد که امکان تنظیم پروتکل پیکربندی میزبان پویا وجود دارد.

این امکان وجود ندارد که جزئیات گزارش شده در مشاوره CERT یا ارزیابی شدت در زمانی که این پست در جریان بود، تأیید نشد.اگر سناریوهای استراق سمع یا ربوده شدن آسان باشد، مردم باید در هر زمان ممکن از استفاده Wi-Fi اجتناب کنند تا زمانی که یک patch عرضه شود یا این خطر کمرنگ شود.وقتی Wi-Fi تنها گزینه اتصال است، مردم باید از HTTPS، STARTTLS، Secure Shell و دیگر پروتکل های قابل اعتماد برای رمزنگاری ترافیک وب و پست الکترونیکی از طریق رایانه ها و نقاط دسترسی استفاده کنند.به عنوان یک کاربر عادی باید از یک شبکه خصوصی مجازی به عنوان یک اقدام ایمنی اضافی استفاده کند، اما کاربران به یاد داشته باشند که ارائه دهندگان سرویس VPN خود رابه دقت انتخاب کنند، چرا که بسیاری از سرویسها قابل اعتماد نیستند تا کاربران را امن تر کنند.