پیش از این در پنج مقاله «Honeypot چیست؟»، «انواع Honeypot»، «كاربردهای Honeypot ها»، «مكانیزمهای جمع آوری اطلاعات در Honeypot ها» و «مكانیزمهای تحلیل اطلاعات در Honeypot ها» به معرفی اجمالی Honeypot ها، كاربردهای این سیستمها و روشهای جمع آوری وتحلیل اطلاعات در این سیستمها پرداختیم. در این مقاله گامهای راه اندازی و به كار گیری Honeypot ها را مورد بررسی قرار خواهیم داد.

به كار گیری یك Honeypot فیزیكی میتواند بسیار زمانبر و گران تمام شود، چرا كه سیستم عاملهای مختلف ممكن است به سخت افزارهای خاصی نیاز داشته باشند. به علاوه، هر Honeypot به سیستم فیزیكی خاص خود و حجم زیادی از تنظیمات پیكربندی احتیاج دارد. در ادامه، گامهای عمومی برای به كار گیری یك Honeypot اولیه را بیان میكنیم. این گامها، تا حدی به انواع دستگاههای شبكه، ابزارها و برنامه های نرمافزاری كه در اختیار ما است، بستگی دارد.

1- انتخاب سخت افزار برای میزبان

نخستین گام برای راه اندازی یك Honeypot، پیدا كردن كامپیوتری است كه شما میخواهید آن را در معرض حملات هكرها و سوء استفاده قرار دهید و باید از هر داده ارزشمندی خالی شده باشد. این سیستم، میتواند هر كامپیوتری باشد كه قادر به اجرای نرمافزار جمع آوری و كنترل داده ها باشد.

2- نصب سیستم عامل

گام بعدی شامل ایجاد تغییرات لازم بر روی سیستم عامل فعلی، یا نصب یك سیستم عامل جدید بر روی كامپیوتر انتخاب شده است. نصب كردن یك سیستم عامل جدید، به شما امكان میدهد كه به بهترین شكل در مورد آسیب پذیریهایی كه مایلید بر روی سیستم وجود داشته باشد، تصمیم گیری نمایید.

اگر تصمیم گرفته اید كه سیستم عامل فعلی را بر روی Honeypot خود نگه دارید، باید از خطرات سوء استفاده مهاجمان از این سیستم به عنوان یك Honeypot آگاه باشید. برای مثال، ممكن است اطلاعات حساسی در مورد خود شما یا شخص دیگری بر روی این سیستم وجود داشته باشد. این اطلاعات میتوانند در طول مدت استفاده از این سیستم به عنوان Honeypot خراب شده، حذف شده و یا به سرقت روند. اگر قصد دارید پیكربندی سیستم عامل فعلی را نگه دارید، بهتر است تنظیمات جدیدی را برای جلب ترافیك مشكوك به آن اضافه كنید. برخی روالهای معمول برای جذابتر كردن یك Honeypot عبارتند از باز كردن پورتهای آسیب پذیر شناخته شده، راه اندازی سرویسهای آسیب پذیر شناخته شده، ایجاد درایوهای اشتراكی شبكه، استفاده از كلمات عبور و نامهای كاربری ضعیف، و غیر فعال كردن نرم افزارهای آنتی ویروس و فایروال.

اگر تصمیم گرفته اید هارد را فرمت كرده و از ابتدا به نصب یك سیستم عامل جدید بپردازید، انعطاف پذیری و تعداد گزینه ها برای تنظیم Honeypot افزایش می یابد. دیگر لازم نیست در مورد افشای اطلاعات حساسی كه از قبل بر روی هارد میزبان وجود داشته است، نگران باشید. اگر تصمیم دارید این مسیر را طی كنید، ممكن است به برخی از ابزارهای معمول احتیاج داشته باشید. از جمله این ابزارها، یك ابزار پاك كردن دیسك مانند WIPE، یك دیسك راه انداز برای ایجاد پارتیشنها و پارتیشن بندی مجدد هارد دیسك، دیسكهای نصب سیستم عامل، و هر نرمافزار یا برنامه دیگری است كه میخواهید بر روی این سیستم وجود داشته باشد. به خاطر داشته باشید كه سایر بسته های نرمافزاری ممكن است حاوی آسیبپذیریهایی باشند كه برای فرد نفوذگر مفید باشند.

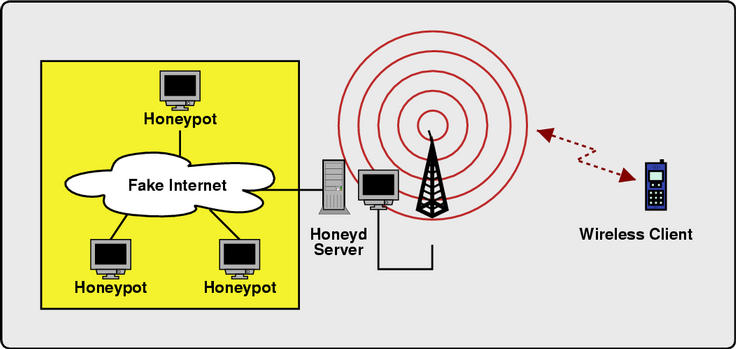

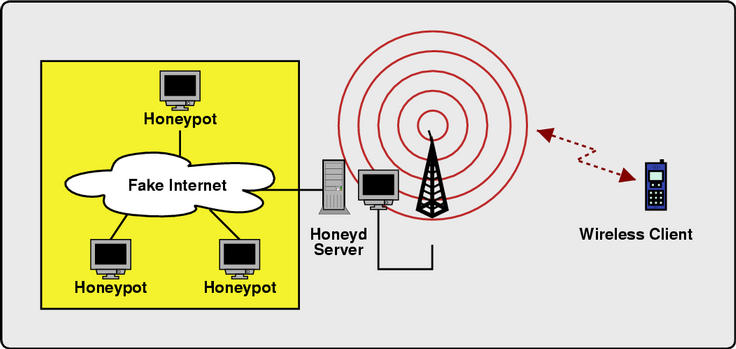

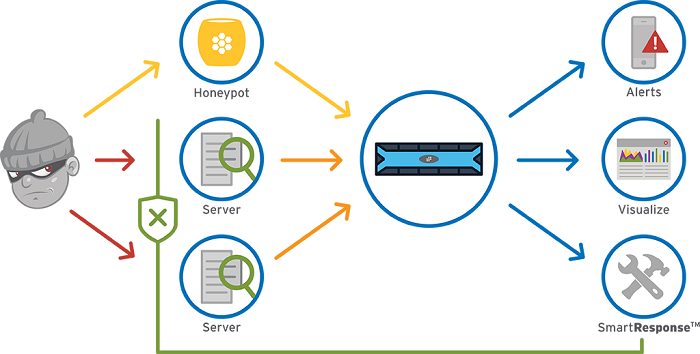

گام سوم شامل مشخص كردن معماری استراتژیك شبكه است. این شبكه باید طوری طراحی شده باشد كه جمع آوری و ثبت دادهها برای تحلیل، و نیز جلوگیری از دسترسی به سایر سیستمهای موجود بر روی LAN، به بهترین شكل ممكن باشد. شما باید اجزای شبكه خود را به شكل استراتژیك به یكدیگر متصل كنید تا بتوانید به خوبی در مورد بخشهایی از شبكه كه ترافیك نفوذگر حق ورود به آن را داراست و بخشهایی از شبكه كه باید از دسترس فرد نفوذگر مصون بماند، تصمیم گیری نمایید. این كار را باید با تعیین انواع اجزای شبكه (مانند فایروالها، سیستمهای تشخیص نفوذ، سایر سیستمهای محلی، مودمهای كابلی یا DSL و میزبان جمع آوری كننده داده ها) انجام دهید. در زیر، دو نمونه معماری شبكه مورد استفاده در به كارگیری Honeypot را مشاهده میكنید.

دو نمونه معماری شبكه مورد استفاده در به كار گیری Honeypot

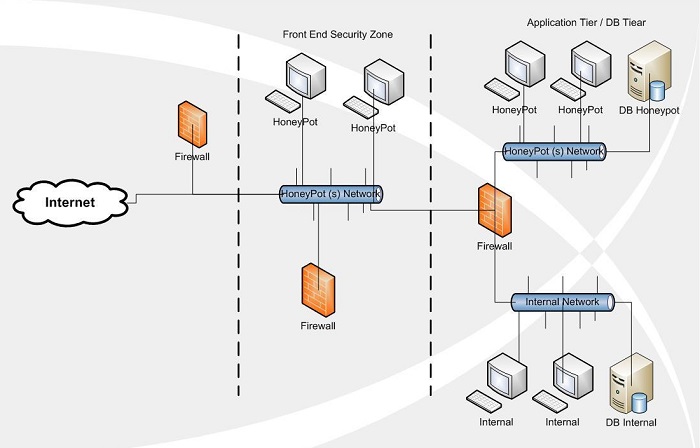

4- هشدارها و تشخیص نفوذ

چهارمین گام، مشخص كردن این است كه چگونه میخواهید هشدارها را در زمانی كه Honeypot با فعالیتهای خرابكارانه ای مانند اسكن كردن پورتها، اتصال به اشتراك شبكه، یا سایر ترافیكهای خرابكار روبرو شده است، بررسی كرده، ثبت و دریافت نمایید و در نهایت فعالیت Honeypot را كنترل كنید. Snort و Ethereal برنامه های رایگانی هستند كه از طریق اینترنت قابل دسترسی هستند. نصب Ethereal بسیار ساده است، اما نصب Snort ممكن است برای برخی افراد كمی سخت باشد. برای تحلیل كامل ترافیك، نصب كل بسته گزارشگیری Snort/ACID توصیه میشود. پیكربندی Ethereal برای نظارت بر ترافیك ورودی و خروجی شبكه به Honeypot، كار ساده ای است. شكل زیر نشان دهنده این است كه چگونه میتوانید یك فیلتر ساده را در Ethereal برای كنترل یك میزبان پیكربندی نمایید.

پیكربندی Snort برای كنترل ترافیك ورودی و خروجی شبكه به Honeypot، در مقایسه با پیكربندی مجموعه قوانین Snort ساده است. توجه داشته باشید كه پیكربندی این سیستم تشخیص نفوذ بدون اطلاع از گزینه های قوانین Snort نباید انجام شود. Snort مجموع بزرگی از قوانین دارد كه شما میتوانید آنها را تغییر داده، اضافه یا حذف نمایید و به این ترتیب حجم خطاهای تشخیص اشتباه را كاهش دهید.