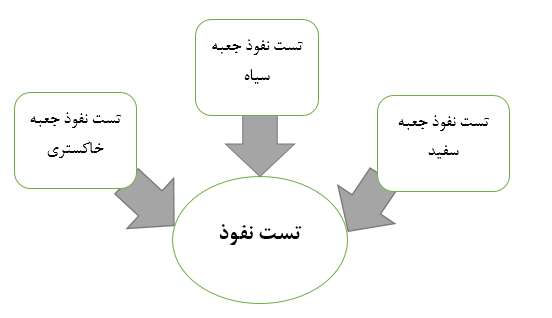

انواع تست نفوذ

انواع تست نفوذ معمولاً به دامنه و خواسته ها و شرایط سازمانی بستگی دارد. در این قسمت، در مورد انواع تست نفوذ بحث می کند و همچنین به عنوانPen Testing هم شناخته می شود.

انواع Pen Testing(تست نفوذ)

نمونه های مهم تست نفوذ عبارتند از:

- تست نفوذ جعبه سیاه

- تست نفوذ جعبه سفید

- تست نفوذ جعبه خاکستری

برای شناخت بهتر، بیایید هر کدام را به طور مفصل توضیح می دهیم:

تست نفوذ جعبه سیاه

در تست نفوذ جعبه سیاه، نفوذگر هیچ ایده ای در مورد تست سیستم ها ندارد. او علاقمند به جمع آوری اطلاعات در مورد سیستم یا شبکه هدف است. برای مثال، در این تست، نفوذگر فقط در مورد نتایج مورد انتظار می داند و در مورد راه رسیدن به این نتایج چیزی نمی داند. او هیچ کد برنامه نویسی را امتحان نمی کند.

مزایای تست نفوذ جعبه سیاه عبارتند از:

- نفوذگر نباید لزوما متخصص باشد چون دانش زبان خاصی درخواست نمی شود.

- نفوذگر، تناقضات و ویژگی هایی را در سیستم واقعی مشخص می کند.

- به طور کلی تست، با دیدگاه کاربر انجام می شود و نه دیدگاه طراح.

معایب تست نفوذ جعبه سیاه عبارتند از:

- طراحی این نوع موارد تست، به طور ویژه ای متفاوت هستند.

- احتمالا فایده ای ندارد چون طراح قبل از این، تست را اجرا کرده است.

- هر چیزی را اجرا نمی کند.

تست نفوذ جعبه سفید

این یک آزمایش جامع است، زیرا نفوذگر طیف وسیعی از اطلاعات سیستم ها و یا شبکه مانند Schema ، Source code، جزئیات سیستم عامل ، آدرس IP و غیره را تهیه کرده است. معمولا به عنوان شبیه ساز حمله توسط یک منبع داخلی ارزیابی می شود. همچنین به عنوان تست جعبه باز، جعبه شفاف، و جعبه شیشه ای ساختاری شناخته می شود.

تست نفوذ جعبه سفید، پوشش کد را بررسی می کند و آزمایش جریان داده ها، تست مسیر، تست لوپ(تکرار) و غیره را انجام می دهد.

مزایای تست نفوذ جعبه سفید عبارتند از:

- تضمین می کند که تمام گذرگاههای ماژول، بکار گرفته شده است.

- تضمین می کند که تمام تصمیمات منطقی، به همراه ارزش درست و نادرستشان بررسی شده اند.

- خطاهای تایپوگرافی(تایپی) را کشف می کند و بررسیsyntax انجام می دهد.

- خطاهای طراحی را پیدا می کند که ممکن است به دلیل تفاوت بین روند منطقی برنامه و اجرای واقعی رخ داده باشد.

تست نفوذ جعبه خاکستری

در این نوع تست، معمولاً نفوذگر اطلاعات جزئی یا محدودی درباره جزئیات داخلی برنامه یک سیستم ارائه می دهد. می تواند به عنوان یک حمله توسط یک هکر خارجی در نظر گرفته شود که به طور غیرقانونی به اسناد زیرساخت شبکه سازمان دسترسی پیدا کرده است.

مزایای تست نفوذ جعبه خاکستری عبارتند از:

- چون نفوذگر نیازی به دسترسی به کد سُرس(source) ندارد پس غیرمزاحم و بیطرف است.

- ازآنجایی که تفاوت روشنی بین توسعه دهنده و نفوذگر وجود دارد، بنابراین دارای حداقل خطر تعارض شخصی می باشد.

- شما نیازی به تهیه اطلاعات داخلی در مورد فعالیت های برنامه و سایر عملیات ندارید.

نواحی تست نفوذ

معمولا تست نفوذ در سه بخش زیر انجام می شود:

- تست نفوذ شبکه- در این تست، ساختار فیزیکی یک سیستم باید مورد آزمایش قرار گیرد تا آسیب پذیری و خطری که امنیت یک شبکه را تضمین می کند، شناسایی شود. در محیط شبکه سازی، نفوذگر نقص های امنیتی را در طراحی، اجرا یا عملیات شبکه شرکت یا سازمان مربوطه شناسایی می کند. دستگاه هایی که توسط نفوذگر تست می شوند می توانند رایانه ، مودم یا حتی دستگاه های ریموت و غیره باشند.

- تست نفوذ برنامه- در این تست، ساختار منطقی سیستم باید مورد آزمایش قرار گیرد. این یک شبیه ساز حمله طراحی شده برای نشان دادن کارایی کنترل های امنیتی شبکه است که آسیب پذیری و خطر را شناسایی می کند. برای محافظت از سیستم امنیتی از فایِروال و سایر سیستم های مونیتوتورینگ(نظارتی) استفاده می شود، اما گاهی اوقات، تست متمرکز به خصوص در مواقعی نیاز است که ترافیک، اجازه عبور از فایروال را داشته باشد.

- پاسخ یا روندکار سیستم- این سومین بخشی است که باید آزمایش شود. مهندسی اجتماعی برای کسب اطلاعات سازمان و کامپیوترهای آن، به جمع آوری اطلاعات مربوط به تعامل انسان می پردازد. تست توانایی اجتناب سازمان مربوطه از دسترسی غیرمجاز به سیستم های اطلاعاتی آن بسیار سودمند و مفید است. به همین ترتیب، این تست منحصرا برای روند کار شرکت یا سازمان، طراحی می شود.