پیش از این در دو مقاله به معرفی Honeypot ها، مزایا و معایب این سیستمهای امنیتی، و انواع آنها پرداختیم. در این مقاله قصد داریم كاربردهای Honeypot ها را به شما معرفی كنیم.

Honeypot های با تعامل زیاد

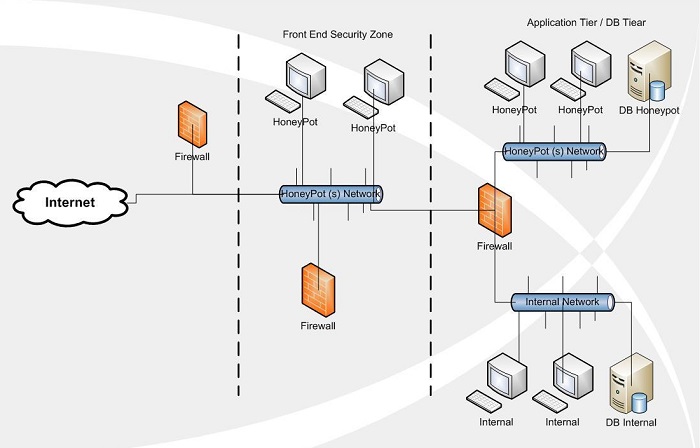

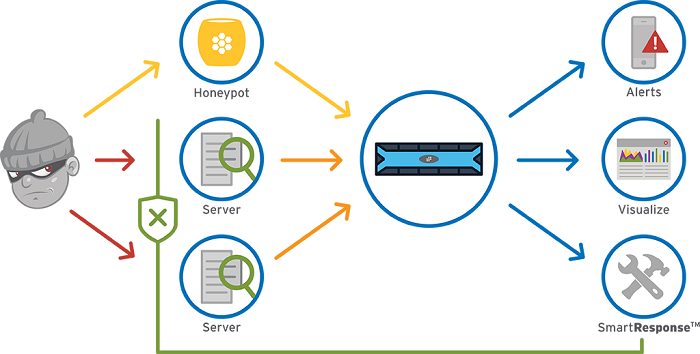

اكنون شما میدانید كه Honeypot ها ابزارهایی بسیار انعطاف پذیرند كه میتوانند برای اهداف مختلفی مورد استفاده قرار گیرند. شما میتوانید از آنها به عنوان ابزارهایی در انبار مهمات امنیتی خود به هر نحوی كه مناسب نیازهای شماست استفاده كنید. به طور كلی میتوان Honeypot ها را از لحاظ ارزش كاربردی در دو دسته «تجاری» و «تحقیقاتی» دسته بندی كرد. معمولا Honeypot های با تعامل كم برای اهداف تجاری مورد استفاده قرار میگیرند، درحالیكه Honeypot های با تعامل زیاد برای مقاصد تحقیقاتی استفاده میشوند. به هر حال هر یك از انواع Honeypot میتوانند برای هر یك از اهداف فوق مورد استفاده قرار گیرند و هیچ یك از این اهداف، برتر از دیگری نیستند. زمانی كه Honeypot ها برای اهداف تجاری مورد استفاده قرار میگیرند، میتوانند از سازمانها به سه روش محافظت نمایند: جلوگیری از حملات، تشخیص حملات، و پاسخگویی به حملات. اما زمانیك ه برای اهداف تحقیقاتی مورد استفاده قرار میگیرند، اطلاعات را جمع آوری میكنند. این اطلاعات ارزش های مختلفی برای سازمانهای گوناگون دارند. برخی سازمانها ممكن است بخواهند راهكارهای مهاجم را مطالعه كنند، در حالیكه ممكن است برخی دیگر به هشدارها و پیشگیری های زودهنگام علاقه مند باشند.

جلوگیری از حملات

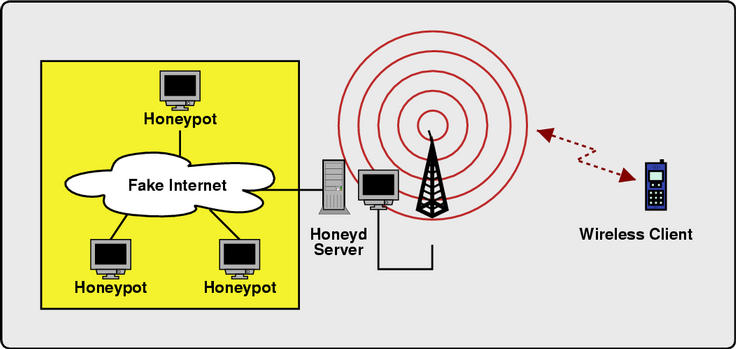

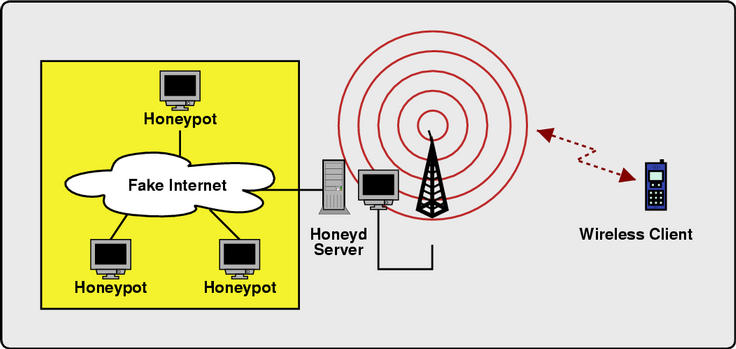

Honeypot ها میتوانند به روشهای مختلف از بروز حملات جلوگیری كنند. برای مثال Honeypot ها میتوانند از حملات خودكار مانند حملاتی كه به وسیله كرمها آغاز میشوند پیشگیری نمایند. این حملات مبتنی بر ابزارهایی هستند كه به صورت تصادفی كل شبكه را اسكن كرده و به دنبال سیستمهای آسیب پذیر میگردند. اگر این سیستمها پیدا شوند، این ابزارهای خودكار به آن سیستم حمله كرده و كنترل آن را به دست میگیرند.Honeypot ها با كند كردن پروسه اسكن و حتی توقف آن به دفاع در برابر چنین حملاتی كمك میكنند. این Honeypot ها كه به نام «Honeypot های چسبناك» معروفند، فضای IP بدون استفاده را كنترل میكنند. زمانی كه این Honeypot ها با یك فعالیت اسكن روبرو میشوند، شروع به تعامل كرده و سرعت كار مهاجم را كند میكنند. آنها این كار را با انواع مختلف ترفندهای TCP مانند استفاده از پنجره با اندازه صفر انجام میدهند. یك مثال از Honeypot های چسبناك، La Brea Tar pit است. Honeypot های چسبناك معمولا از دسته با تعامل كم هستند. حتی میتوان آنها را Honeypot بدون تعامل دانست، چرا كه مهاجم را كند و متوقف میسازند.

شما میتوانید با استفاده از Honeypot ها از شبكه خود در برابر حملات انسانی غیر خودكار نیز محافظت نمایید. این ایده مبتنی بر فریب یا تهدید است. در این روش شما مهاجمان را گیج كرده و زمان و منابع آنها را تلف میكنید. به طور همزمان سازمان شما قادر است كه فعالیت مهاجم را تشخیص داده و در نتیجه برای پاسخگویی و متوقف كردن آن فعالیت زمان كافی در اختیار دارد. این موضوع حتی میتواند یك گام نیز فراتر رود. اگر مهاجمان بدانند كه سازمان شما از Honeypot استفاده میكند ولی ندانند كه كدام سیستمها Honeypot هستند، ممكن است به طور كلی از حمله كردن به شبكه شما صرفنظر كنند. در این صورت Honeypot یك عامل تهدید برای مهاجمان به شمار رفته است. یك نمونه از Honeypot هایی كه برای این كار طراحی شده اند، Deception Toolkit است.

تشخیص حملات

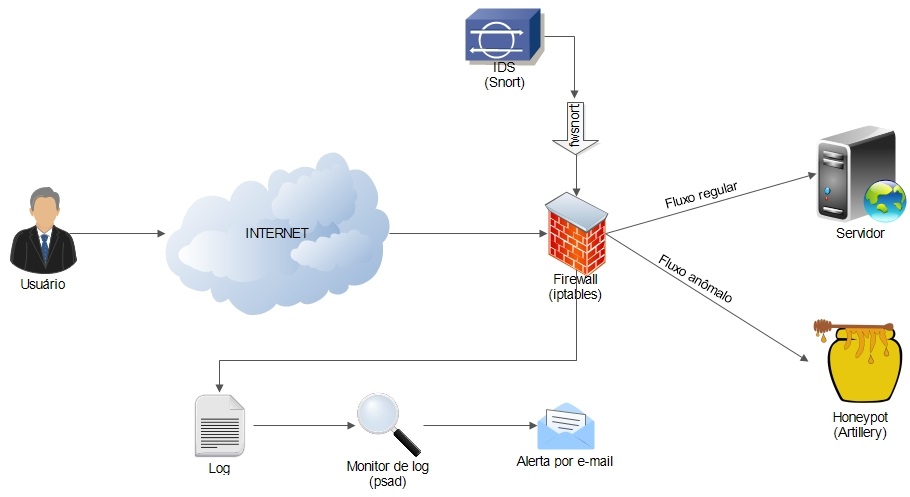

یك راه دیگر كه Honeypot ها با استفاده از آن از سازمان شما محافظت میكنند، تشخیص حملات است. از آنجایی كه تشخیص، یك اشكال و یا نقص امنیتی را مشخص میكند، حائز اهمیت است. صرفنظر از این كه یك سازمان تا چه اندازه امن باشد، همواره اشكالات و نقایص امنیتی وجود دارند. چرا كه حداقل نیروی انسانی در پروسه امنیت درگیرند و خطاهای انسانی همیشه دردسر سازند. با تشخیص حملات، شما میتوانید به سرعت به آنها دسترسی پیدا كرده، و خرابی آنها را متوقف ساخته یا كم نمایید.

ثابت شده است كه تشخیص كار بسیار سختی است. تكنولوژیهایی مانند سنسورهای سیستم تشخیص نفوذ و لاگهای سیستمها، به دلایل مختلف چندان موثر نیستند. این تكنولوژیها داده های بسیار زیادی تولید كرده و درصد خطای تشخیص مثبت نادرست آن بسیار بالاست. همچنین این تكنولوژیها قادر به تشخیص حملات جدید نیستند و نمیتوانند در محیطهای رمز شده یا IPv6 كار كنند. به طور معمول Honeypot های با تعامل كم، بهترین راه حل برای تشخیص هستند. چرا كه به كار گرفتن و نگهداری این Honeypot ها ساده تر بوده و در مقایسه با Honeypot های با تعامل بالا، ریسك كمتری دارند.

پاسخگویی به حملات

Honeypot ها با پاسخگویی به حملات نیز میتوانند به سازمانها كمك كنند. زمانی كه یك سازمان یك مشكل امنیتی را تشخیص میدهد، چگونه باید به آن پاسخ دهد؟ این مساله معمولا میتواند یكی از چالش برانگیزترین مسائل یك سازمان باشد. معمولا اطلاعات كمی درباره اینكه مهاجمان چه كسانی هستند، چگونه به آنجا آمده اند، و یا اینكه چقدر تخریب ایجاد كرده اند وجود دارد. در این شرایط، داشتن اطلاعات دقیق در مورد فعالیت های مهاجمان بسیار حیاتی است. دو مساله با پاسخگویی به رویداد آمیخته شده است. اول اینكه بسیاری از سیستم هایی كه معمولا مورد سوء استفاده قرار میگیرند نمیتوانند برای تحلیل شدن از شبكه خارج گردند. سیستم های تجاری، مانند میل سرور یك سازمان، به حدی مهم هستند كه حتی اگر این سیستم هك شود، ممكن است متخصصان امنیت نتوانند سیستم را از شبكه خارج كنند و برای تحلیل آن بحث نمایند. به جای این كار، آنها مجبورند به تحلیل سیستم زنده در حالی كه هنوز سرویسهای تجاری را ارائه میكند، بپردازند. این موضوع باعث میشود كه تحلیل اتفاقی كه رخ داده، میزان خسارت به بار آمده، و تشخیص نفوذ مهاجم به سیستم های دیگر سخت باشد.

مشكل دیگر این است كه حتی اگر سیستم از شبكه خارج گردد، به حدی آلودگی داده وجود دارد كه تشخیص اینكه فرد مهاجم چه كاری انجام داده است بسیار سخت است. منظور از آلودگی داده، داده های بسیار زیاد در مورد فعالیت های گوناگون(مانند ورود كاربران، خواندن حسابهای ایمیل، فایلهای نوشته شده در پایگاه داده، و مسائلی از این قبیل) است كه باعث میشود تشخیص فعالیت های معمول روزانه از فعالیتهای فرد مهاجم سخت باشد.

Honeypot ها برای هر دوی این مشكلات راه حل دارند. آنها میتوانند به سرعت و سهولت از شبكه خارج گردند تا یك تحلیل كامل بدون تاثیر بر كارهای روزانه انجام گیرد. همچنین از آنجایی كه این سیستم ها فقط فعالیت های خرابكارانه یا تایید نشده را ثبت میكنند، كار تحلیل بسیار ساده تر خواهد بود و داده های بسیار كمتری باید بررسی شوند. ارزش Honeypot ها به این است كه آنها قادرند به سرعت اطلاعات عمیق و پرفایده را در اختیار سازمان قرار دهند تا بتواند به یك رویداد پاسخ دهد. Honeypot های با تعامل بالا بهترین گزینه برای پاسخگویی است. برای پاسخگویی به نفوذگران، شما باید دانش عمیقی در مورد كاری كه آنها انجام داده اند، شیوه نفوذ، و ابزارهای مورد استفاده آنها داشته باشید. برای به دست آوردن این نوع داده ها، شما احتیاج به Honeypot های با تعامل بالا دارید.

استفاده از Honeypot ها برای مقاصد تحقیقاتی

همانطور كه پیش از این اشاره شد، Honeypot ها میتوانند برای مقاصد تحقیقاتی نیز مورد استفاده قرار گیرند. به این ترتیب اطلاعات ارزشمندی در مورد تهدیدات به دست می آید كه تكنولوژیهای دیگر كمتر قادر به جمع آوری آن هستند. یكی از بزرگترین مشكلات متخصصان امنیت، كمبود اطلاعات یا آگاهی در مورد حملات مجازی است. زمانی كه شما دشمن را نمیشناسید، چگونه میخواهید در برابر او دیوار دفاعی تشكیل دهید؟ Honeypot های تحقیقاتی این مشكل را با جمع آوری اطلاعاتی در مورد تهدیدات حل میكنند. سپس سازمانها میتوانند از این اطلاعات برای مقاصد مختلفی مانند تحلیل، شناسایی ابزارها و روشهای جدید، شناسایی مهاجمان و جوامع آنها، هشدارهای اولیه و جلوگیری، و یا درك انگیزه های مهاجمان استفاده كنند.

اكنون شما باید درك بهتری از چیستی Honeypot ها، نحوه استفاده از آنها، تواناییها و مزایا و معایب آنها به دست آورده باشید.